O que é spoofing

Imagine que, em um dia comum de trabalho, você recebe um e-mail do seu superior solicitando alguns dados de acesso aos sistemas. E, claro, envia o que lhe foi pedido. Ou, então, recebe uma chamada do gerente do seu banco solicitando algumas informações que você, prontamente, repassa. Afinal, o identificador de chamadas confirmou a autenticidade da ligação. Acontece que, pouco tempo depois, você descobre que caiu em uma armadilha bastante comum: o spoofing.

Tática semelhante ao phishing, o spoofing se vale da credibilidade de uma pessoa ou instituição para aplicar golpes. E eles podem vir de diversos canais. Além dos citados, SMS, falsificação de DNS e de endereços de IP são outros pontos explorados na tentativa de acessar dados sigilosos, propagar malwares e captar informações financeiras. Mas, como sua empresa pode se proteger? É essa a pergunta que responderemos ao longo deste artigo. Veja o que mais você vai encontrar:

Leia também: O que é o vírus Sorvepotel, que mira empresas pelo WhatsApp

Os tipos mais comuns de spoofing e como reconhecê-los

Como antecipamos no início, e-mail, telefone, DNS, IP e até SMS podem servir de ponte entre os dados da sua empresa e os cibercriminosos. Dessa maneira, a vigilância deve ser constante, até porque é na sua distração que eles apostam.

Um bom exemplo é o spoofing por e-mail, que consiste em alterar pequenos detalhes do endereço para se passar por um remetente legítimo. Pode ser que substituam o “l” por “1” ou que usem “ii” no lugar de apenas uma letra. O fato é que somente uma segunda olhada no endereço revelará o erro. Porém, já que estamos falando de e-mail, seguiremos com ele na nossa lista de canais mais suscetíveis aos ataques de spoofing.

Além da tática citada para enganar os destinatários, existem alguns outros detalhes que são capazes de revelar que aquele e-mail, na verdade, é um spoofing.

- erros ortográficos: pequenos deslizes podem sugerir um e-mail enganoso, especialmente naqueles que tentam se passar por pessoas jurídicas;

- URL falso: para identificá-la, passe o cursor sobre o link e observe o canto inferior esquerdo da tela;

- senso de urgência: desconfie de quem exige agilidade na sua resposta ou ação.

Embora os links suspeitos sejam bastante comuns, o spoofing também pode acontecer com anexos ou com instruções para o download de um arquivo.

Chamadas telefônicas

O spoofing é tão bem disseminado que foi um dos motivos para o fim da obrigatoriedade do prefixo 0303, uma vez que a solução se mostrou ineficaz contra esse problema. Aqui, ele age semelhante a uma máscara, que esconde a verdadeira origem da chamada por trás de números de telefone e identificação falsificados.

Infelizmente, o Caller ID spoofing, como é chamado o spoofing telefônico, é um dos tipos mais difíceis de identificar. Afinal, apenas atendendo à chamada para saber as intenções por trás do número que está ligando. Uma das recomendações dadas aos usuários é não atender chamadas de números desconhecidos; no entanto, sabemos que, no contexto empresarial, é comum que nem todos os contatos estejam gravados no aparelho.

Por outro lado, a Anatel tem entrado em ação para combater esse tipo de prática. Após o 0303 se mostrar ineficaz contra o spoofing, o Origem Verificada foi criado. Além de identificar a chamada, ele garante a origem da ligação. Isso porque checa, em tempo real, se o número exibido corresponde, de fato, à empresa que está ligando. Essa medida está em vigor e a Resolução nº 777 determina que até 2028 deverá ser adotada por todas as operadoras de telefonia.

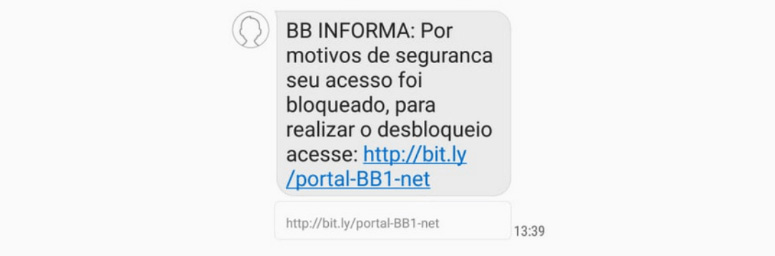

SMS

Essa tática, também conhecida como smishing, opera de maneira similar ao spoofing por e-mail. Aqui, os cibercriminosos se valem da credibilidade de empresas ou contatos conhecidos para enviar links maliciosos. A intenção, claro, é obter informações sigilosas. Para reconhecer um SMS falso fique atento a:

- solicitação de senhas ou dados pessoais: nenhuma instituição adota essa prática. Logo, se há pedido de compartilhamento de dados, descarte a mensagem;

- ameaças: “sua conta será bloqueada” é uma das mais comuns. Desconfie de mensagens com esse teor;

- links encurtados: é uma maneira de esconder o endereço para o qual você será encaminhado.

DNS

O DNS spoofing ― ou envenenamento de cache DNS ― tem uma arquitetura mais complexa que os anteriores. Para entendê-lo, tenha em mente que o DNS é o responsável por “traduzir” nomes de domínio em endereços IP, utilizados pelos computadores para se comunicar.

Muitos cibercriminosos usam a tática chamada “man-in-the-middle”, que consiste, basicamente, em um hacker que intercepta a comunicação entre o usuário e o servidor DNS. Entretanto, outros métodos podem ser utilizados. Exemplo disso é o envio de pacotes de resposta DNS com um endereço IP falso no intuito de fazer com que o servidor DNS acredite que a resposta é legítima ou o uso de malware para infectar dispositivos e alterar configurações.

Por se tratar de um ataque mais sofisticado, nem sempre o usuário percebe que está com o cache DNS “envenenado”. Portanto, cabe à equipe de TI monitorar o tráfego de rede em busca de anomalias. Todavia, desconfie se:

- ao tentar acessar um site legítimo, você é direcionado para uma página diferente;

- notar pop-ups e anúncios em excesso, além de uma navegação mais lenta;

- perceber que antivírus e firewall foram bloqueados.

IP

Na tentativa de roubar credenciais, ter acesso a informações sigilosas ou obter vantagens financeiras, os cibercriminosos podem, inclusive, falsificar um IP (Internet Protocol). Como nos tipos anteriores, o objetivo é conseguir acesso a computadores e minerar dados confidenciais, mas, neste, há potencial para controlar computadores ou lançar ataques de negação de serviço (DoS). Dos diferentes tipos de spoofing, o spoofing de IP é o mais comum.

Confira no blog: IPV4 e IPV6: o que são e a importância da migração para segurança

Novamente, para o usuário, é difícil reconhecer um spoofing IP. Por isso, esse assunto deve ser uma pauta prioritária na agenda da equipe de TI que conseguirá identificar anomalias como, por exemplo:

- inconsistências no valor time-to-live (TTL) dos pacotes;

- logs de acesso sem correspondência;

- aumento súbito no tráfego.

As principais medidas de segurança que devem ser adotadas contra spoofing

Enquanto alguns tipos de spoofing apostam em técnicas de engenharia social, outros são quase que imperceptíveis aos usuários. Isso mostra como esse assunto deve ser de conhecimento de todos, não ficar apenas restrito aos profissionais de TI.

O treinamento dos usuários é uma das barreiras mais fortes contra golpes via e-mail, chamadas telefônicas e SMS. Afinal, o spoofing depende do fator humano para ser bem-sucedido. Ensine seus colaboradores a reconhecer as tentativas de ataque e tenha uma política de segurança da informação robusta.

Já em relação aos aspectos técnicos, uma medida bastante eficaz é a adoção de protocolos de autenticação de e-mail, como SPF, DKIM e DMARC. Eles atuam em conjunto da seguinte maneira:

- o SPF (Sender Policy Framework) funciona como uma lista de permissões que especifica quais endereços IP estão aptos a enviar e-mails em seu nome;

- já o DKIM (DomainKeys Identified Mail) usa uma assinatura digital criptografada para verificar a integridade da mensagem;

- enquanto isso, o DMARC se vale das informações dos anteriores instruir o servidor sobre qual e-mail rejeitar ou aceitar.

Outras medidas de segurança, a exemplo do VPN, firewall e filtros anti-spoofing são essenciais para blindar a organização desses ataques.

Pensando em ajudar sua empresa na melhoria contínua de processos de TI, a VC-X elaborou um guia completo sobre de que maneira utilizar a tecnologia para tornar a sua gestão de TI mais eficiente e segura. Basta preencher o formulário abaixo e acessar gratuitamente.

[MATERIAL GRATUITO] Saiba como usar a tecnologia de forma estratégica no seu negócio. Entenda como controlar os recursos tecnológicos da empresa, conheça as principais atribuições da gestão de TI e outras dicas.

| |

Perguntas e respostas (FAQ)

É uma técnica usada por cibercriminosos a fim de se passar por pessoas ou instituições legítimas, com o objetivo de enganar as vítimas e obter dados sigilosos.

Os principais tipos incluem spoofing de e-mail, telefone, SMS (smishing), DNS e IP.

Porque explora tanto falhas técnicas quanto o comportamento humano (engenharia social). A prevenção exige atenção coletiva e deve estar difundida desde os usuários comuns até a equipe de TI.

Treinamentos de conscientização, uso de protocolos como SPF, DKIM e DMARC, além de VPN, firewall e filtros anti-spoofing, são medidas fundamentais.

Por

Rafael Cordeiro

COO e sócio da VC-X Solutions, minha missão é simplificar o universo das telecomunicações para empresas. Com mais de 10 anos de experiência, sou especialista em navegar pelas complexidades do setor, transformando desafios burocráticos com operadoras e órgãos como Procon e Anatel em soluções práticas!