O que é firewall e seu papel na segurança da informação

Conheça mais sobre o firewall, uma das mais antigas ferramentas para a segurança da informação, sua evolução e a importância para a gestão de TI

Com a pandemia, a maioria dos negócios acelerou a digitalização de produtos, serviços e processos. Assim, os riscos à segurança da informação e o número de ataques também cresceram rapidamente. Nesse cenário, o bom e velho firewall ainda é peça-chave no arsenal da gestão de TI para fechar as brechas que permitem invasões e vazamentos de dados.

Por isso, vamos entender como funciona o firewall e sua importância para a segurança da informação.

O que é firewall

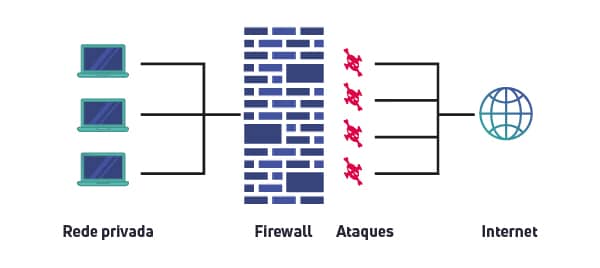

O firewall é um dispositivo que atua como uma grande barreira de proteção para uma rede. Basicamente, é a primeira linha de defesa e fundamental para a segurança da informação.

Isso porque, o firewall age como intermediário entre a rede interna da sua empresa e o tráfego externo de uma outra rede, principalmente a internet, autorizando apenas a passagem de dados e informações reconhecidas como seguras.

O firewall identifica e libera o acesso somente para usuários e fontes autorizadas, impedindo que softwares maliciosos infectem seus dispositivos e sua rede.

Além disso, permite filtrar e controlar conteúdos selecionados. Por exemplo, com um firewall você pode permitir acesso às redes sociais na rede da sua empresa somente para usuários selecionados ou apenas na hora do almoço. Ou então, no caso de uma escola, é possível bloquear o acesso para conteúdo adulto.

Como o firewall é ativado

Esse dispositivo de segurança de rede pode ser ativado como um hardware, como um software, instalado em cada dispositivo da sua empresa, ou entregue como um serviço hospedado na nuvem.

Firewall baseado em hardware

É um equipamento físico, como um roteador de banda larga, posicionado entre uma rede local e o gateway, ou porta de entrada.

O gateway é o responsável por organizar o tráfego fazendo a intermediação entre diferentes IPs (endereços exclusivos que identificam cada dispositivo dentro de uma rede), decodificando pacotes de dados e protegendo os dados e informações de todos.

Firewall baseado em software

Como o nome já diz, é um programa que precisa ser instalado no servidor da rede local para controlar os acessos de entrada e saída, fornecendo proteção individual a todos os dispositivos daquela rede contra ameaças como vírus ou outro tipo de conteúdo malicioso.

Por isso, diferente do firewall baseado em hardware, esse tipo de firewall consome espaço e alguns dos recursos de memória do host, que é como se chama qualquer dispositivo ligado a uma rede por meio de um endereço IP.

Porém, os firewalls baseados em software permitem maior controle e segurança pois são capazes de discernir diferentes programas executados em cada host, ao mesmo tempo em que filtram o tráfego de entrada e saída.

Isso torna possível um controle mais sofisticado, como habilitar a troca de dados de um programa para outro, mas impedi-la para um terceiro, por exemplo.

Firewall hospedado na nuvem

Conforme os modelos de consumo de TI se desenvolveram , também evoluíram as opções de método para implementação de dispositivos de segurança da informação. Assim surgiu o firewall hospedado na nuvem, uma solução oferecida como um serviço. Por isso, também é chamado de Firewall as a Service (FaaS).

Essa é uma opção bastante prática e acessível, tanto para grandes empresas com diversos setores ou diversas sedes, quanto para micro e pequenas empresas, com equipe e experiência limitada para garantir a segurança da informação completa.

Esse modelo de firewall pode ser configurado para rastrear o tráfego e atividade de qualquer rede interna e ambiente de servidor por meio de uma operação terceirizada.

Além disso, os firewalls baseados na nuvem podem escalar de acordo com o crescimento do seu negócio e, da mesma forma que o firewall baseado em hardware, protege de forma eficaz o perímetro de rede na sua empresa.

Como funciona um firewall?

Como já falamos, o firewall atua como uma barreira entre um dispositivo e uma rede, como a internet, filtrando cuidadosamente os acessos de fontes não autorizadas, ou identificadas como perigosas e suspeitas.

Para isso, ele monitora cuidadosamente o tráfego de entrada para permitir ou bloquear pacotes de dados específicos, que são as unidades básicas de troca de informações. Tudo isso com base em regras de segurança pré-estabelecidas.

Porém, como o firewall é um dos primeiros mecanismos de segurança virtual criados, surgindo no final dos anos 80, ele sofreu diversas transformações desde então e hoje apresenta configurações mais modernas e complexas, que agregam novas funcionalidades para garantir a segurança da informação mesmo diante de ameaças cada vez sofisticadas.

Os principais tipos de firewall

Firewall de Gerenciamento Unificado de Ameaças (UTM)

Um dos mais completos tipos de firewall, já que possui um grande arsenal de soluções para enfrentar os desafios que a transformação digital trouxe para a segurança da informação.

Basicamente, um firewall UTM (Unified Threat Management) monitora toda atividade a partir do momento em que uma conexão é aberta até que ela seja fechada, para permitir ou bloquear o tráfego segundo regras definidas pelo administrador e de acordo com o contexto. Além disso, combina essa funcionalidade com outros recursos como antivírus, filtros de conteúdo, controle de acesso a sites específicos, bem como serviços adicionais como o gerenciamento na nuvem.

De modo geral, os dispositivos UTM são mais simples de instalar. Isso porque eles oferecem configurações, regras e modelos de relatórios de gerenciamento prontos para uso.

Firewall de próxima geração (NGFW)

É a evolução mais recente do firewall que apresenta novas funcionalidades como o reconhecimento e controle de aplicativos, inspeção de tráfego criptografado, sistemas de prevenção de intrusão integrada, inteligência contra ameaças entregue na nuvem, e especialmente a inspeção profunda de pacotes, ou DPI.

Um dos grandes diferenciais do modelo NGFW (Next Generation Firewall) é a personalização. Esse tipo de firewall permite à empresa configurar as suas regras próprias de segurança de rede de forma manual. Por isso, nos casos em que a empresa não possui equipe de TI dedicada à segurança, esse tipo de firewall pode trazer uma complexidade a mais de implementação.

Contudo, o firewall NGFW possui mais camadas de segurança e inspeciona os pacotes de dados além da forma padrão, incluindo não só o cabeçalho do pacote, como todo seu conteúdo e a fonte de origem. Por isso, ele é capaz de bloquear ameaças sofisticadas em tempo real, como um malware avançado, de forma mais eficaz.

Qual a importância do firewall na gestão de TI

Embora o firewall sozinho não seja capaz de garantir a segurança digital na sua empresa, ele é extremamente importante, afinal representa a primeira camada de defesa contra ataques e vazamentos de dados em qualquer rede.

Atualmente, os firewalls evoluíram para incluir a proteção adequada para as tecnologias e uso mais recentes, incluindo a nuvem e o crescimento do número de trabalhadores remotos.

Por isso, usar um firewall permanece como uma regra obrigatória para a gestão de TI eficaz em qualquer empresa. Essa ferramenta permite, entre outras coisas:

- Criptografar todas as informações que entram e saem da sua rede;

- Monitorar o tráfego para verificar que tipos de arquivos estão sendo enviados e recebidos;

- Identificar as tentativas de ataque mais rapidamente para reforçar a segurança sempre que for preciso;

- Mais segurança no acesso à rede da empresa por funcionários em home office;

- Soluções na nuvem que possibilitam o acesso às informações de qualquer lugar.

Portanto, a escolha de uma boa solução de firewall é fundamental para uma gestão de TI eficiente, principalmente no cenário atual de grandes mudanças, onde as ameaças à segurança da informação são cada vez maiores e mais sofisticadas.

Por esse motivo, para 80% dos gestores, as soluções de segurança da informação devem estar entre as tecnologias mais relevantes no “novo normal”. E entre elas, os firewalls mais modernos e na nuvem devem se destacar por sua acessibilidade e praticidade.

De acordo com o Gartner, até 2025 cerca de 30% das novas implantações de firewall distribuídas em filiais mudarão para firewall na nuvem, contra menos de 5% em 2020.

Conclusão

Recentemente, grandes empresas sofreram com o roubo ou vazamento de dados. É o que aconteceu com a Hariexpress, plataforma que atende gigantes do varejo como Magalu, Mercado Livre e Amazon, e que expôs mais de 1,75 bilhão de dados confidenciais.

Por sua vez, a multinacional Atento S.A., que presta serviços de call center para várias marcas brasileiras como Vivo, Unimed, Azul, BMG e Itaú-Unibanco, foi vítima de cibercriminosos. Por conta do ataque, a empresa precisou interromper temporariamente os seus serviços, o que gerou impacto nos canais de atendimento de todos os seus clientes. Além disso, dados corporativos da companhia foram vazados na internet.

Esses são alguns exemplos para indicar que a ameaça de ataques cibernéticos e do vazamento de dados tem se tornado cada vez mais comum. Por essa razão, é muito importante escolher um bom firewall para proteger a rede da sua empresa.

[MATERIAL GRATUITO] Saiba como usar a tecnologia de forma estratégica no seu negócio. Entenda como controlar os recursos tecnológicos da empresa, conheça as principais atribuições da gestão de TI e outras dicas.

| |

Por

Ulysses Dutra

Redator, jornalista e músico, aficionado por tecnologia & inovação, geopolítica e rock’n’roll/blues/funk/reggae/samba/soul